20201 - Ganjil 2020/2021

Jurusan Teknik Informatika

Fakultas Teknik Elematika Energi

C31040319 Keamanan Sistem Komputer

Dosen : Desi Rose Hertina, S.T., M.Kom.

Nama : Febiola Anggita Larasati Sinaga

NIM : 201931164

Asal Daerah : Bandar Lampung, Lampung

Assalamualaikum Warahmatullahi Wabarakatuh

Hai semuaaaa! Kembali lagi sama aku Febiola Anggita, mahasiswi Institut Teknologi PLN!

Nahh di pertemuan kali ini aku akan membahas mengenai Steganografi. Apa si itu Steganografi?

Langsung aja yuk. Let's go!!

STEGANOGRAFI

Sejarah Steganografi

Steganografi telah digunakan sejak sekitar 2.500 tahun yang lalu untuk kepentingan politik, militer, diplomatik, serta untuk kepentingan pribadi sebagai alat. Catatan pertama tentang steganografi ditulis oleh Herodotus, yaitu seorang sejarawan Yunani. Herodatus mengirim pesan rahasia dengan menggunakan kepala budak atau prajurit sebagai media. Caranya dengan menuliskan pesan di atas kepala budak yang telah dibotaki, ketika rambut budak telah tumbuh, budak tersebut diutus untuk membawa pesan rahasia di balik rambutnya.

Sedangkan penggunaan steganografi oleh bangsa Romawi dilakukan dengan menggunakan tinta tak-tampak (invisible ink) untuk menuliskan pesan. Tinta tersebut dibuat dari campuran sari buah, susu, dan cuka. Jika tinta digunakan untuk menulis maka tulisannya tidak tampak. Tulisan di atas kertas dapat dibaca dengan cara memanaskan kertas tersebut.

Perbedaan Kriptografi dan Steganografi

2. Tujuan yang berbeda, tujuan dari steganografi adalah untuk komunikasi rahasia, sedangkan kriptografi untuk perlindungan data.

3. Teknik yang berbeda, teknik steganografi menggunakan teknik domain spasial, transformasi domain, berbasis model, dan ad-hoc, sedangkan kriptografi menggunakan teknik Transposisi, substitusi, stream cipher, blok cipher.

Tujuan Steganografi

Tujuan dari steganografi adalah merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau sebuah informasi. Dalam prakteknya, kebanyakan pesan disembunyikan dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak akan menarik perhatian dari penyerang potensial, sebagai contoh sebuah gambar yang terlihat tidak berbahaya.

Perkembangan teknologi informasi (TI) saat ini memberikan kemudahan manusia untuk melakukan aktivitasnya. Termasuk kirim mengirim informasi dalam bentuk file menjadi hal yang biasa di era komputerisasi saat ini. Banyak diantara file tersebut bersifat rahasia dan sangat penting, dan tidak boleh diketahui oleh pihak lain. Seiring dengan perkembangan teknologi informasi tersebut, semakin berkembang pula teknik kejahatan yang berupa perusakan maupun pencurian data oleh pihak yang tidak memiliki wewenang atas data tersebut. Ada beberapa bentuk penyerangan terhadap data dan informasi, seperti hacker, cracker, trojan force attack, dan lain-lain. Oleh karena itu, pada saat ini telah dilakukan berbagai upaya untuk menjaga keamanan data dan mengatasi serangan-serangan tersebut. Sebelumnya telah ada cara untuk menjaga keamanan data yang dikenal dengan nama kriptografi. Dengan kriptografi data rahasia terjaga keamanannya, namun bentuk chipertext yang diacak akan mudah terdeteksi dan menyadarkan pihak ketiga akan kerahasiaan file tersebut. Pada saat ini keamanan data merupakan masalah yang sangat penting pada saat sebuah data tersebut merupakan data rahasia dan tidak boleh diketahui oleh orang lain ataupun pihak yang tidak berkepentingan. Data yang ada, sebelumnya akan diubah terlebih dahulu kedalam bentuk yang berbeda dari bentuk format aslinya, aman dan tidak dapat dimengerti oleh seseorang, sehingga orang lain yang tidak mempunyai hak atas data tersebut tidak dapat mengetahui isi dari data tersebut. Banyak metode dan teknik yang digunakan dalam proses pengamanan data dengan kelebihan dan kekurangan serta tingkat kesulitan dan tingkat keamanannya masing-masing. Untuk itu diterapkan steganografi yang dalam bahasa Yunani berarti “pesan tersembunyi” (covered writing) dalam usaha menjaga kerahasiaan data. Steganografi merupakan salah satu cara untuk menyembunyikan suatu pesan/data rahasia di dalam data atau pesan lain yang tampak tidak mengandung apa-apa, kecuali bagi orang yang mengerti kuncinya (Henry, 2002). Dalam bidang keamanan komputer, steganografi digunakan untuk menyembunyikan data rahasia pada saat proses enkripsi tidak dapat dilakukan atau bersamaan dengan proses enkripsi. Jadi, walaupun enkripsi berhasil dipecahkan (dechiper) pesan/data rahasia tetap tidak terlihat. Pada steganografi pesan disamarkan dalam bentuk yang relatif aman sehingga tidak terjadi kecurigaan tersebut. Steganografi dapat digunakan pada berbagai macam bentuk data, yaitu image, audio, dan video. Steganografi bukan merupakan hal yang baru. Steganografi sudah dikenal sejak zaman Romawi dan Yunani kuno. Misalnya, pesan ditulis di kepala budak lalu menunggu sampai tumbuh cukup rambut untuk menutupi pesan tersebut sebelum ia dikirim kepada orang yang dituju dimana rambutnya akan dicukur sehingga pesan itu terlihat. Steganografi yang berkembang saat ini adalah steganografi pada image dan audio, namun steganografi pada image dan audio masih banyak memiliki kelemahan seperti perubahan tampilan yang terlihat jelas pada image dan gangguan suara yang terjadi pada steganografi audio (Henry, 2002). Selain itu banyak software yang dapat mendeteksi data dan informasi yang disisipkan pada image dan audio, seperti StegSpy V 2.1, Software kamuflage yang membuat sebuah file format JPEG. Berdasarkan pada berbagai kelemahan yang ada pada steganografi pada image dan audio tersebut, dalam tugas akhir ini akan dibahas steganografi pada video. Steganografi pada video menggabungkan steganografi pada image dan audio, pada dasarnya video merupakan gabungan dari image yang bergerak dengan audio, yang lebih sulit dideteksi. Hal ini dikarenakan video dapat menyembunyikan lebih banyak data dan video merupakan aliran dari image sehingga distorsi pada salah satu frame image tidak terlihat dengan mudah oleh mata manusia.

contoh :

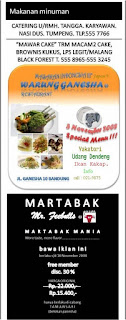

Pada tulisan steganografi ini, penulis ceritanya adalah seorang aktor intelektual pemilu yang akan mencoba mengirimkan pesan rahasia pada penerima pesan sebagai koordinator masa yang bertugas sebagai eksekutor pesan. Media yang digunakan penulis sebagai pengantar pesan rahasia adalah iklan pada media cetak yaitu surat kabar. Dengan demikian hal pertama yang akan dilakukan oleh penulis adalah membuat iklan sewajar mungkin sehingga tidak akan tampak mencurigakan jika ada yang membacanya. Iklan tersebut tertuang pada gambar 1 di bawah ini, yaitu potongan iklan pada slot makanan dan minuman (dummy) :

Gambar.1 Potongan Iklan pada Media Cetak Surat Kabar (dummy)

Bila kita perhatikan dari potongan slot iklan pada media cetak surat kabar di atas, kita bisa melihat bahwa potongan slot iklan tersebut terdiri dari 2 buah iklan baris dan 2 buah iklan gambar. Pesan steganografi bisa saja terdapat pada masing-masing iklan tersebut, baik yang berupa iklan baris maupun iklan gambar. Iklan yang berisi pesan steganografi dapat dilihat pada gambar 2 di bawah ini :

Gambar 2. Iklan yang berisi pesan steganografi

Dimanakah letak pesan rahasianya?.

Pesan tersebut berada pada sisi kanan iklan gambar di atas, dan bunyi pesannya adalah sebagai berikut : “3 NOVEMBER 2008 PILIH NO 7”

Cara membacanya adalah sebagai berikut : “dibaca huruf depan pada setiap kalimat, termasuk angka” Pepes Ikan Lada

Ikan Hijau Nikmat

On 7 pm

3 November 2008, adalah tanggal yang telah ditentukan untuk pengerahan masa. Mengapa penulis membuat steganography pada iklan di slot makanan dan minuman?, jawabannya adalah sebagai berikut : 1. Iklan makanan adalah iklan yang lumrah dijumpai di banyak tempat, termasuk surat kabar Menu makanan dapat diganti-ganti sesuai isi pesan yang akan disampaikan 2. Penulisan tanggal dapat berubah-ubah sesuai dengan pesan yang akan disampaikan, tanpa membuat orang yang membacanya curiga, kecuali si penerima pesan 3. Penulisan waktu-pun dapat berubah-ubah serta dapat disesuaikan 4. Lokasi restaurant-nya adalah tempat yang nyata ada serta tempat yang memang benar-benar beroperasi sebagai tempat makan yang juga sebagai kedok tersembunyi dari si pemilik pesan Tujuan dari steganografy adalah agar image tidak menarik perhatian pengunjung lain ataupun penerima image atau pesan itu sendiri. Tidak peduli seberapa kecilnya akibat dari enkripsi dalam sebuah Negara dimana enkripsi image adalah illegal. Sering kali steganografy dan cryptografy digunakan bersama untuk memastikan keamanan sebuah image. Steganograpy banyak digunakan di bidang security atau keamanan sebuah Negara.

Contoh program sederhana dengan C++

#include <iostream.h>

#include <conio.h>

#include <stdio.h>

void main()

{

char kal[100];

cout << "Masukkan kalimat : ";

gets(kal);

cout << "Pesannya : ";

for (int i=0; i<kal[i];i++)

{

if (i==0)

cout << kal[i];

if (kal[i]==' ')

cout << kal[i+1];

}

getch

}

Pembuktian:

Metode Steganografi

Algoritma compression adalah metode steganografi dengan menyembunyikan data dalam fungsi matematika. Dua fungsi tersebut adalah Discrete Cosine Transformation (DCT) dan Wavelet Transformation. Fungsi DCT dan Wavelet yaitu mentransformasi data dari satu tempat (domain) ke tempat (domain) yang lain. Fungsi DCT yaitu mentransformasi data dari tempat spatial (spatial domain) ke tempat frekuensi (frequency domain).

STEGOSISTEM

Stegosystem di sini berisi tentang penyerangan-penyerangan yang dilakukan terhadap suatu sistem steganografi, sebuah perbedaan penting harus dibuat di antara penyerangan-penyerangan pasif di mana penyerang hanya dapat memotong data, dan penyerangan-penyerangan aktif di mana penyerang juga dapat memanipulasi data.

Penyerangan-penyerangan berikut memungkinkan dalam model dari stegosistem ini:

- Stego-Only-Attack (Penyerangan hanya Stego). Penyerang telah menghalangi stego data dan dapat menganalisisnya.

- Stego-Attack (Penyerangan Stego). Pengirim telah menggunakan cover yang sama berulangkali untuk data terselubung. Penyerang memiliki berkas stego yang berasal dari cover file yang sama. Dalam setiap berkas stego tersebut, sebuah pesan berbeda disembunyikan.

- Cover-Stego-Attack (Penyerangan selubung Stego). Penyerang telah menghalangi berkas stego dan mengetahui cover file mana yang digunakan untuk menghasilkan berkas stego ini. Ini menyediakan sebuah keuntungan melalui penyerangan stego-only untuk si penyerang.

- Manipulating the stego data (Memanipulasi data stego). Penyerang memiliki kemampuan untuk memanipulasi data stego. Jika penyerang hanya ingin menentukan sebuah pesan disembunyikan dalam berkas stego ini, biasanya ini tidak memberikan sebuah keuntungan, tapi memiliki kemampuan dalam memanipulasi data stego yang berarti bahwa si penyerang mampu memindahkan pesan rahasia dalam data stego (jika ada).

- Manipulating the cover data (Memanipulasi data terselubung). Penyerang dapat memanipulasi data terselubung dan menghalangi hasil data stego. Ini dapat membuat tugas dalam menentukan apakah data stego berisikan sebuah pesan rahasia lebih mudah bagi si penyerang.

Secara umum stegosystem terdiri dari tiga tahap yaitu

1. Algoritma untuk mendapatkan kunci,

2. Mengkodekan pesan,

3. Men-decode pesan.

Algoritma tersebut dibungkus dalam suatu teknik tehnik penyembunyian pesan yang bermacam-macam :

Gambar 1 merupakan file gambar lena.jpg yang dijadikan sebagai cover-data.

Sedangkan gambar 2 merupakan file gambar lena.jpg yang telah dimasukan pesan rahasia berupa teks melalui aplikasi steganografi.

Terlihat bahwa dengan mata manusia yang terbatas, perbedaan kedua gambar tersebut tidak terlihat. Keberadaan pesan rahasia di dalam gambar 2 pun tidak dapat diketahui keberadaannya oleh pihak lain . Bandingkan apabila pesan rahasia tersebut dikenakan teknik kriptografi. Misal : Pesan rahasia : kabur melalui ruang A Pesan hasil enkripsi : qwertyuiwirotrwbfm Pesan hasil enkripsi menjadi serangkaian huruf yang tidak bermakna sehingga keberadaan pesan rahasia mudah dikenali.

Proses embedding merupakan proses untuk menyisipkan pesan rahasia (secret message) ke dalam cover work yang berupa file image, video, audio maupun teks sebagai media untuk menyisipkan pesan. Output dari proses embedding disebut sebagai Stegograme yang berisi cover work dan pesan tersembunyi. Sedangkan extracting adalah proses untuk memunculkan kembali pesan yang tersembunyi dari cover work.

Dapat dilihat bahwa dalam proses embedding diperlukan 2 buah masukan berupa secret message biasanya berisi file/teks yang akan disembunyikan, dan cover work berupa media yang akan digunakan untuk menyisipkan secret message. Langkah selanjutnya adalah melewatkan 2 masukan tadi ke dalam stegosystem encoder yang akan melakukan proses penyisipan pesan ke dalam buffer/salinan dari cover work. Proses dalam stegosystem encoder biasanya melakukan upaya meminimalisasi distorsi dari cover work, dimana semakin rendah distorsinya semakin baik hasil outputnya untuk tidak terdeteksi. Dalam proses stegosystem encoder diperlukan kunci untuk melakukan operasi penyisipan pesan dan juga diperlukan pada fase extracting. Kunci ini merupakan sebuah ukuran keamanan yang dirancang untuk melindungi pesan rahasia. Stegogramme sebagai output dari proses encoder selanjutnya dikirim kepada penerima pesan melaui jalur komunikasi.

Model Stegosistem, berikan penjelasan apa perbedaan dari:

- Stego-Only-Attack dan Stego-Attack.

- Cover-Stego-Attack dan Manipulating the cover data.

- Stego-Only-Attack (Penyerangan hanya Stego) yaitu penyerang telah menghalangi stego data dan dapat menganalisisnya.

- Stego-Attack (Penyerangan Stego). Pengirim telah menggunakan cover yang sama berulangkali untuk data terselubung. Penyerang memiliki berkas stego yang berasal dari cover file yang sama. Dalam setiap berkas stego tersebut, sebuah pesan berbeda disembunyikan.

- sedangkan, Cover-Stego-Attack (Penyerangan selubung Stego) itu adalah penyerang telah menghalangi berkas stego dan mengetahui cover file mana yang digunakan untuk menghasilkan berkas stego ini. Ini menyediakan sebuah keuntungan melalui penyerangan stego-only untuk si penyerang.

- Manipulating the cover data (Memanipulasi data terselubung). Penyerang dapat memanipulasi data terselubung dan menghalangi hasil data stego. Ini dapat membuat tugas dalam menentukan apakah data stego berisikan sebuah pesan rahasia lebih mudah bagi si penyerang.

Link blog mahasiswa-mahasiswi, matakuliah Keamanan Sistem Komputer (C31040319) kelas C :

1. 201831120 Rahmat Dipo Setyadin https://seputarksk.wordpress.com/

2. 201931164 Febiola Anggita LS https://tugasksk.blogspot.com/?m=1

3. 201931146 Felicya Margaretha Purba https://felicyamargaretha04.blogspot.com/?m=1

4. 201931168 Giantika Leony Hafsari http://giantikaleonyksk06.blogspot.com

5. 201931262 Fiesca Noercikalty Aditya https://sharebarenganyuk.blogspot.com/

6. 201931095 Surya Agung Tri Aditama https://yowestek.blogspot.com/

7. 201931056 MUH SAID YUKI SUMARDI https://tecfuture1.blogspot.com/?m=1

8. 201831033 Novan Dhika Rizky F

https://keamanansistimkomputernovan.blogspot.com/2020/09/keamanan-sistim-komputer.html

9. 201831039 Muhammad Wahid Fikri

https://wahidfikrii.blogspot.com/2020/09/keamanan-sistem-komputer-itpln_20.html?m=1

10.201931124 Rohimah Rangkuti

https://rohimahrangkuti27.blogspot.com/2020/09/keamanan-sistem-komputer.html

11. 201931004 Salsabila Atika Yunus https://salsabilatikah.blogspot.com/

12. 201931088 Melliyani Rosanna Daulay https://keamanansitemkomputer1.blogspot.com/

13. 201831049 Gema Naufal Meidilaga https://iyaiyainiksk.blogspot.com/2020/09/materi-ke-2.html

14. 201931086 Muhammad Fuad Shidqi https://diskusitekno27.blogspot.com/

15. 201931210 Nurul Fauziah Putri Manalu https://ksknurulfauziah.blogspot.com/

16. 201831139 Yelfan Yega https://yelfanyega01.blogspot.com/

17. 201931024 Alif anjasmara https://alifanjasmaarakeamanansistemkomputer.blogspot.com/?m=1

18. 201931143 Salsabila Eka Putri blognyasalsa.blogspot.com

19. 201931174 Syahla Yumna Azizah https://ksksyahla.blogspot.com/

20. 201931163 Ervila Palempangan https://itservila.blogspot.com

21. 201931079 Aufa muzhaffar https://tugasksk88.blogspot.com/

22. 201931170 Chairunnisa Muslimin https://2020chairunnisa.blogspot.com/?m=1

23. 201931080 Nur Fajrul Ismi https://mansiskom.blogspot.com

24. 201931002 Bella Yudistira https://keamanansistemkomputer00.blogspot.com/?m=1

25. 201931153 Ade Jeremy Munthe

https://adejeremysbio.blogspot.com/2020/09/pertemuan-kedua-keamanan-sistem.html

26. 201931033 Rafiansyah Dwi S https://pwnedmod.wordpress.com/

27. 201931154 Arma RR Bahar https://tentangmatkulksk2.blogspot.com/2020/09/materi-perkuliahan-2.html?m=1

28. 201831189 Rizal Athallah Silmi https://kemanansistemkomputerc.blogspot.com/

29. 201931144 Aidha Nanda Rahmadi https://forilmuksk.blogspot.com/

30. 201831022 Wahyu Firman Ar-Rasid

https://wahyufirmanarrasidfm.blogspot.com/2020/09/assalamualaikum.html?m=1

31. 201931057 Mohammad Junaidi Al Baghdadi https://ksk-mjunaidiab.blogspot.com

32. 201931149 Grace Tri Putri Simarangkir

https://keamanansistemkomputer201931149.blogspot.com

33. 201931005 Salsabila Hadis Sudjarwo https://ksksalsabila1931005.blogspot.com/

34. 201931009 Khoiriyah Nabilah https://khryhnblh-ksk.blogspot.com/

35. 201831085 Ayu Rizkyca Awalia https://kuliahksk.wordpress.com/

36. 201931050 Annisya Aryani https://annisyaaryaniksk.blogspot.com/

37. 201931098 Amman Kim Mazda https://ammankimm.blogspot.com/

38. 201931052 Muhammad Rezza Putra https://mrpf1931052.blogspot.com/?m=1

39.201931145 Susy susanti hutagaol https://susyhutagaol.blogspot.com/

40. 201931057 Mohammad Junaidi Al Baghdadi https://ksk-mjunaidiab.blogspot.com

41. 201831084 RadenDimas https://RadenDimas.wordpress.com

42. 201831033 Novan Dhika Rizky F https://keamanansistimkomputernovan.blogspot.com/?m=1

43. 201931035 Muh.Adrian Saputra AR tugaskskc.blogspot.com

44. 201731205 Qhufi Nurazizah https://kskqhufi.blogspot.com/

Komentar

Posting Komentar